SaaS 서비스, 이렇게 지켜라! 실무 개발자를 위한 보안 가이드

1. 사용자 인증(Authentication)은 강력하게, 다단계로!

SaaS 환경에서 보안의 첫 관문은 단연 사용자 인증입니다. 아무리 시스템이 철벽처럼 견고하더라도, 사용자의 로그인 정보가 쉽게 뚫린다면 모든 것이 무너질 수 있습니다. 그래서 요즘 대부분의 SaaS 솔루션은 단순한 아이디-비밀번호 조합만으로는 충분하지 않다고 판단하고 있습니다. 바로 다단계 인증(MFA, Multi-Factor Authentication)이 필수가 된 이유죠. 예를 들어, 비밀번호를 입력한 후에 스마트폰으로 전송된 일회용 인증번호(OTP)를 한 번 더 입력하도록 유도하면, 설령 비밀번호가 유출되더라도 계정 탈취를 막을 수 있습니다. 개발자 분들께서는 사용자가 불편함을 느끼지 않도록 UX적인 부분도 고려하면서, MFA를 자연스럽게 녹여내는 노하우가 필요합니다. 마치 견고한 금고에 열쇠만 있는 것이 아니라, 지문인식과 암호까지 더해져야 비로소 열리는 구조처럼 말이지요.

2. 데이터는 저장만 하지 말고 암호화하라

개발자분들께 자주 여쭙는 질문 중 하나는 “데이터 저장 시, 정말 암호화까지 해야 하나요?”라는 것입니다. 정답은 ‘무조건 예’입니다. 특히 SaaS에서는 사용자의 민감한 정보—개인정보, 결제 정보, 사용 이력 등—을 다루는 경우가 많기 때문에, 저장되는 모든 정적 데이터는 반드시 암호화해야 합니다. 암호화되지 않은 상태로 데이터베이스에 저장되면, 내부자 위협이나 시스템 침해 사고가 발생했을 때 그 피해는 상상을 초월합니다. AES-256과 같은 강력한 암호화 알고리즘을 적용하는 것은 기본이며, 키 관리도 철저히 분리해서 수행하는 것이 중요합니다. 마치 중요한 서류를 금고에 넣고 자물쇠와 열쇠를 각각 다른 장소에 숨겨두는 방식처럼, 데이터와 키는 절대로 같은 곳에 보관하시면 안 됩니다.

3. 민첩한 접근 제어(Access Control) 설계는 기본 중의 기본

‘모든 사용자는 모든 것에 접근할 수 없다’는 것이 SaaS 보안의 기본 철학입니다. 사용자 역할에 따라 적절한 권한을 부여하고, 그 권한 내에서만 리소스에 접근할 수 있도록 제한하는 접근 제어는 보안의 핵심 중 핵심입니다. 특히, 관리자 권한이 과도하게 부여된 계정이 존재한다면 이는 보안 사고의 뇌관이 될 수 있습니다. 따라서 RBAC(Role-Based Access Control) 또는 ABAC(Attribute-Based Access Control)을 통해 역할과 속성 기반으로 세분화된 권한 관리를 구현하는 것이 좋습니다. 단순히 ‘이 사람은 관리자니까 다 볼 수 있어야 해’가 아니라, ‘이 사용자는 고객 지원 부서 소속이므로 A 기능만 접근 가능해야 해’라는 식의 세밀한 설계가 필요합니다.

4. 코드 안에 비밀번호나 키를 숨겨두지 마세요

초보 개발자분들께서 자주 저지르시는 실수 중 하나는, API 키나 데이터베이스 비밀번호 등을 소스 코드에 하드코딩하는 것입니다. 테스트할 땐 편할지 몰라도, 나중에 코드가 버전 관리 시스템(Git 등)에 올라가거나 협업 중이라면 큰 문제가 됩니다. 누군가가 그 코드에 접근할 수 있다면, 그 키를 가지고 시스템 전체를 침입할 수도 있습니다. 가장 안전한 방법은 비밀 값들을 환경 변수(.env 파일 등)나 시크릿 매니저(AWS Secrets Manager, HashiCorp Vault 등)에 안전하게 저장하고, 애플리케이션에서 실행 시점에 로드하는 방식입니다. 마치 금고 키를 집 안 곳곳에 숨겨두는 것이 아니라, 키를 보안 금고에 별도로 보관하는 것처럼요.

5. 감사 로그(Audit Logs)는 투명하게, 그리고 변경 불가능하게

SaaS 시스템에서 ‘무슨 일이, 언제, 누구에 의해, 어떤 결과로 발생했는가’를 남기는 감사 로그는 매우 중요합니다. 이는 보안 사고가 발생했을 때의 디버깅뿐 아니라, 사후 분석, 법적 분쟁 해결까지도 영향을 미치기 때문입니다. 하지만 단순히 로그만 남기는 것으로는 부족합니다. 해당 로그가 변경될 수 없도록 방지하는 조치—예를 들어, 로그를 별도 저장소에 기록하거나, 해시 처리를 통해 무결성을 검증하는 방식이 필요합니다. 로그를 통해 시스템의 과거를 되돌아볼 수 있어야 하며, 어떤 의심스러운 활동이 있었는지도 포착 가능해야 하죠. 이는 마치 블랙박스처럼, 사고 후 모든 정보를 보여주는 강력한 ‘디지털 증인’이 되어줄 수 있습니다.

6. 서드파티 라이브러리, 무심코 쓰지 마세요

개발할 때 오픈소스 라이브러리나 외부 모듈을 사용하는 것은 너무나 자연스러운 일입니다. 하지만 여기에도 보안의 함정이 숨어 있습니다. 종종 서드파티 라이브러리에 이미 알려진 취약점이 포함되어 있는 경우가 있는데, 이를 인지하지 못한 채 사용하면 그 취약점이 고스란히 우리 SaaS에 영향을 미치게 됩니다. 이를 방지하기 위해서는 SCA(Software Composition Analysis) 도구—예: Snyk, Dependabot, OWASP Dependency-Check 등—를 도입하여, 사용 중인 라이브러리들의 보안 상태를 주기적으로 확인하고 업데이트해야 합니다. ‘남이 만든 코드’는 곧 ‘내 코드의 취약점’이 될 수 있음을 잊지 마시기 바랍니다.

7. 주기적인 보안 취약점 테스트(펜테스트)는 필수입니다

개발과 운영 모두 순조롭다고 해도, 시간이 지나면 시스템의 보안은 점점 취약해질 수밖에 없습니다. 그래서 정기적으로 보안 취약점 스캔 및 침투 테스트(Penetration Testing)를 수행하는 것이 매우 중요합니다. 이는 ‘스스로를 공격해 보는’ 연습으로, 외부 공격자가 시스템에 어떻게 접근할 수 있을지를 미리 탐색하는 과정입니다. 이를 통해 숨겨진 버그, 설정 미비, 로직 결함 등을 조기에 발견하고 수정할 수 있습니다. 마치 건강검진을 정기적으로 받아서 큰 질병을 예방하듯, SaaS도 정기적인 보안 검진이 필요합니다.

8. DevSecOps, 개발 단계부터 보안을 고려하세요

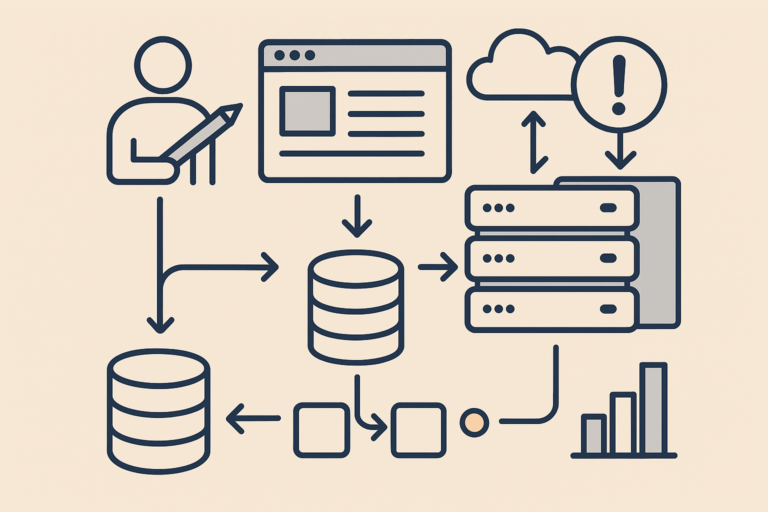

요즘 개발 문화에서 빠질 수 없는 키워드가 바로 ‘DevSecOps’입니다. 이는 개발(Development), 보안(Security), 운영(Operations)이 통합된 문화를 의미하며, 보안을 개발의 마지막 단계가 아닌, 처음부터 고려하자는 철학입니다. 코드 작성, 빌드, 배포, 모니터링 모든 단계에서 보안이 자동화되어 흐르도록 만들어야 합니다. 예를 들어, 코드 커밋 시 자동으로 취약점을 분석하고, CI/CD 파이프라인에서 보안 테스트가 수행되며, 운영 환경에서도 이상 징후를 탐지하는 시스템이 존재해야 하죠. 이런 접근은 결국 전체 비용과 시간을 줄이고, 사고 가능성도 낮추는 효과적인 전략입니다.

9. 클라우드 설정은 디폴트로 두지 마세요

SaaS는 대부분 클라우드 위에서 구동되기 때문에, 클라우드 리소스의 설정 하나하나가 보안에 큰 영향을 줍니다. 예를 들어, S3 버킷을 실수로 퍼블릭으로 열어놓거나, RDS 인스턴스를 외부에서 접근 가능하도록 열어두면, 데이터 유출 사고는 시간 문제입니다. 따라서 IAM(Identity and Access Management) 설정은 최소 권한 원칙에 따라 구성해야 하며, 각 리소스의 접근 제어와 로그 설정도 꼼꼼히 확인하셔야 합니다. AWS, Azure, GCP 모두 보안 진단 툴을 제공하므로, 이를 적극 활용하는 것도 추천드립니다. 마치 출입문을 항상 잠그고, 누가 드나드는지 체크하는 것처럼, 클라우드 자원도 철저하게 관리하셔야 합니다.

10. 보안 교육, 개발자도 예외일 수 없습니다

마지막으로 강조드리고 싶은 부분은 바로 ‘지속적인 보안 교육’입니다. 기술은 빠르게 발전하고, 공격자는 항상 새로운 방법을 시도합니다. 이에 대응하기 위해서는 개발자 본인 스스로가 최신 보안 트렌드를 따라가야 합니다. OWASP Top 10, 최신 CVE 목록, 국내외 보안 커뮤니티 등을 꾸준히 살펴보는 습관이 필요하며, 내부 팀워크를 강화하기 위한 보안 워크숍이나 CTF(해킹 대회) 참여도 매우 유익합니다. 결국, 시스템 보안은 기술보다 사람에서 출발하며, 보안에 대한 인식과 태도가 첫 걸음입니다.

맺음말

SaaS 보안은 단순한 기술적인 이슈가 아니라, 전반적인 서비스 신뢰성과 직결되는 문제입니다. 아무리 멋진 기능을 갖춘 SaaS라도, 보안이 허술하면 사용자들은 결국 등을 돌리게 됩니다. 위에서 설명드린 10가지 원칙들은 개발자가 SaaS 서비스를 설계하고 운영하면서 반드시 염두에 두셔야 할 기본이자, 동시에 실천 가능한 전략입니다. 보안은 한 번 하고 끝나는 것이 아니라, 끊임없이 점검하고 개선해야 하는 여정입니다. 그 여정에서 이 체크리스트가 작은 나침반이 되길 바랍니다.

자주 묻는 질문 (FAQs)

1. SaaS 개발 초기에 보안까지 고려하면 개발 속도가 느려지지 않나요?

초기에는 조금 느릴 수 있지만, 장기적으로는 보안 사고를 방지해 재작업이나 신뢰도 하락을 막을 수 있어 오히려 전체 개발 주기를 단축시킵니다.

2. SaaS에서는 어떤 인증 방식이 가장 안전한가요?

MFA(다단계 인증)와 OAuth2 기반의 인증 체계를 병행하는 것이 안전하며, 가능하면 생체인식 기반의 인증도 고려할 수 있습니다.

3. 서드파티 보안 진단 도구는 꼭 유료여야 하나요?

꼭 그렇지는 않습니다. OWASP ZAP, Dependency-Check, SonarQube 같은 무료 오픈소스 도구도 충분히 효과적이며, 상용 도구와 병행해 사용할 수도 있습니다.

4. SaaS에서 로그를 너무 많이 남기면 성능 저하가 오지 않나요?

로그는 별도 서버나 비동기 처리 방식으로 분리 저장하면 성능에 큰 영향을 주지 않으며, 필요할 때만 분석하는 구조로 설계할 수 있습니다.

5. DevSecOps를 적용하려면 어떤 툴부터 시작해야 하나요?

GitHub Actions, GitLab CI, Jenkins 등 기존 CI/CD 도구에 Snyk, Trivy, Clair 등 보안 분석기를 통합해보는 것부터 시작하시는 것이 좋습니다.