포트 스캐닝으로 시작하는 사이버 보안, 제대로 알고 대응하자

🔍 1. 포트 스캐닝이 뭐길래 이렇게 시끄러울까요?

한마디로 말하면, 포트 스캐닝은 네트워크 상에서 특정 시스템이 열어 놓은 포트를 찾아내는 기술입니다. 이게 왜 중요하냐고요? 마치 누군가 우리 집 현관문, 창문, 뒷문까지 하나하나 두드려보면서 어디가 열려 있는지 확인하는 것과 같습니다. 이 사람이 택배 기사님이면 괜찮지만, 도둑이라면 얘기가 달라지죠. 포트 스캐닝도 마찬가지입니다. 보안 전문가가 시스템의 취약점을 사전에 파악하기 위해 사용하기도 하고, 반대로 악의적인 해커가 침입 루트를 찾기 위해 사용하기도 합니다. 그러니까 이건 칼처럼 쓰는 사람에 따라 요리 도구가 될 수도, 흉기가 될 수도 있다는 얘기입니다.

🧭 2. 포트는 도대체 왜 이렇게 많을까요?

컴퓨터는 동시에 여러 서비스를 운영합니다. 웹 서버는 80번 포트, 이메일은 25번, 파일 전송은 21번 등등, 각각의 서비스는 고유한 포트를 사용하지요. 포트는 도로의 차선처럼 하나의 IP 주소에서 여러 가지 일을 나눠 처리하게 해줍니다. 그래서 포트 스캐닝은 이런 도로 차선 중에서 어떤 게 열려 있고, 어느 쪽으로 트래픽이 오가는지를 훑는 행위입니다. 시스템 입장에선 불청객이 주차장을 들여다보는 느낌이겠지요. 정상적이지 않은 접근을 막으려면 어떤 포트가 열려 있는지부터 정확히 아는 게 첫 걸음입니다.

🛠 3. 해커들은 왜 포트를 탐색할까요?

이유는 간단합니다. 포트가 열려 있다는 건 뭔가가 거기서 작동 중이라는 뜻이고, 거기에는 곧 취약점이 있을 수도 있기 때문입니다. 오래된 웹 서버가 최신 보안 패치를 안 했다면? 해커 입장에선 ‘여기다!’ 하고 달려들만한 표적입니다. 그래서 대부분의 침투 테스트나 해킹 시도는 이 포트 스캐닝으로 시작합니다. 무작정 뚫으려 하지 않고, 어디를 어떻게 공략할지 미리 정보를 수집하는 거죠. 흔히 말하는 정보 수집 단계(Information Gathering)의 대표적인 기술입니다.

🧪 4. 보안 테스트와 해킹, 그 얇은 경계선

재밌는 건, 똑같은 도구와 방식이라도 ‘누가, 어떤 목적’으로 사용하느냐에 따라 의미가 완전히 달라진다는 겁니다. 예를 들어, 포트 스캐너로 시스템을 탐색하는데 그게 회사 보안팀이 진행하는 취약점 점검이라면 이는 합법이고 권장되어야 할 행동이죠. 반면, 사전 동의 없이 외부인이 똑같은 행동을 했다면? 불법 침입 시도로 간주됩니다. 그래서 이 분야에서는 ‘윤리적 해킹(Ethical Hacking)’이라는 개념이 중요합니다. 같은 행위도 맥락에 따라 천사와 악마가 되는 셈이지요.

🧰 5. 대표적인 포트 스캐너 도구들

포트 스캐닝에는 다양한 도구들이 사용됩니다. 그중에서도 가장 유명한 건 단연 Nmap입니다. 오픈 소스이면서도 강력한 기능을 제공해서, 보안 전문가든 해커든 가장 먼저 떠올리는 툴이죠. 사용법도 간단하고, OS 탐지, 서비스 탐지까지 가능합니다. 그 외에도 Masscan, ZMap 같은 대규모 네트워크 스캔에 특화된 도구들도 있습니다. 스캔 속도가 무서울 정도로 빠른 도구들이라 방화벽 없이 노출된 시스템은 순식간에 정보를 빼앗길 수 있지요. 그래서 보안 설정을 게을리하면 안 됩니다.

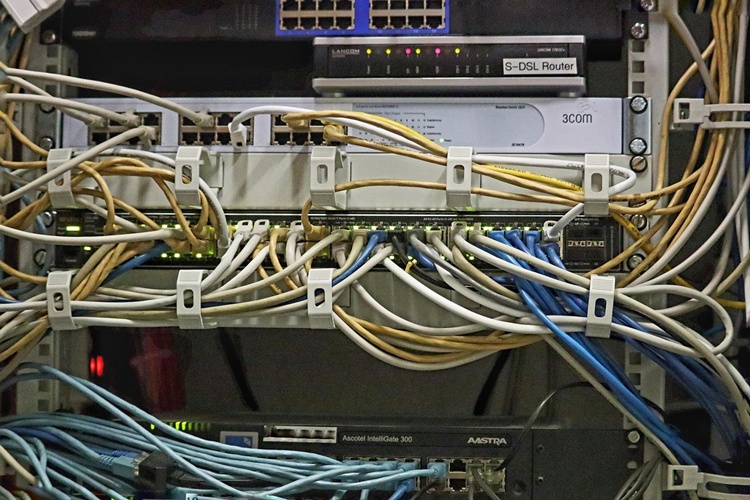

🔒 6. 방화벽은 포트 스캐닝을 막아줄 수 있을까요?

어느 정도는요. 방화벽(Firewall)은 외부에서 들어오는 요청을 제어해주는 역할을 합니다. 그래서 포트 스캐너가 내부로 접근하려고 할 때 그걸 탐지해서 막아줄 수 있죠. 하지만 여기에도 한계가 있습니다. 고급 스캐닝 기술들은 방화벽 우회 기능이나 탐지를 어렵게 하는 스텔스(stealth) 기법을 사용합니다. 그러니까 단순히 방화벽만 믿고 있어선 안 되고, 침입탐지시스템(IDS)이나 침입방지시스템(IPS) 같은 도구들을 함께 사용하는 게 좋습니다. 마치 도어락 하나만 믿기보다 CCTV와 경보기를 함께 쓰는 것처럼요.

👣 7. 스캐닝 기법에도 급이 있다?!

포트 스캐닝에도 다양한 방식이 있습니다. 가장 기본적인 TCP Connect 스캔, 응답 시간으로 포트 상태를 판단하는 SYN 스캔, 또는 NULL, FIN, Xmas 같은 패킷 변형 스캔도 있지요. 이런 스캐닝 기법들은 각기 다른 목적과 탐지 회피 능력을 가집니다. 예를 들어 SYN 스캔은 3-way 핸드셰이크를 완료하지 않고 응답만으로 포트 상태를 파악하기 때문에 ‘반쯤 몰래’ 접근하는 기법이라 할 수 있어요. 영화에서 해커들이 조심스레 터미널을 조작하는 장면, 그거 생각하시면 됩니다.

⚖ 8. 포트 스캐닝은 합법일까요?

이건 정말 복잡한 문제입니다. 원칙적으로 말하면, 사전 동의 없는 포트 스캐닝은 불법입니다. 하지만 현실에서는 의외로 많은 시스템이 매일같이 스캔당하고 있지요. 그래서 법적인 문제로 이어질 수 있는 부분에 대해서는 사전에 명확한 동의와 계약이 필요합니다. 기업에서 모의 해킹이나 보안 점검을 진행할 때, 항상 고객 혹은 자산 소유자의 서면 동의를 받는 이유도 여기에 있습니다. 아무리 기술적으로 뛰어나도, 법을 모르면 위험해질 수 있으니까요.

🧠 9. 방어의 시작은 나 자신을 아는 것부터

‘적을 알고 나를 알면 백전백승’이라는 말이 있죠. 포트 스캐닝은 바로 ‘나’를 알기 위한 가장 현실적인 방법입니다. 내가 어떤 포트를 열어놨고, 어떤 서비스가 동작하고 있으며, 누군가 그것을 노리고 있는지 알아야 방어도 가능하거든요. 그래서 많은 보안 전문가들이 주기적으로 자체 스캔을 진행합니다. 외부 위협에 대비하기 위해선 먼저 내부 상태부터 점검해야 하니까요. 병원에서 정기 건강검진 받듯이, 시스템도 그렇게 관리해야 건강을 유지할 수 있습니다.

🌐 10. 포트 스캐닝, 이제는 공격이 아니라 예방 도구로

포트 스캐닝을 무조건 해킹과 연결짓는 시선은 이제 좀 바뀔 필요가 있습니다. 오히려 그것은 우리가 보안을 지키기 위한 첫 번째 예방책이자, 가장 기본적인 진단 도구입니다. 물론 악용될 여지가 크기 때문에 조심스럽게 접근해야겠지만, 제대로만 활용한다면 가장 든든한 보안 우군이 되어줄 수 있습니다. 기술은 언제나 ‘어떻게 쓰느냐’에 따라 명암이 갈립니다. 포트 스캐닝도 마찬가지입니다. 공격의 도구가 아니라 방어의 무기로 활용한다면, 우리는 훨씬 더 안전한 디지털 세상을 만들어 갈 수 있습니다.

✅ 결론

포트 스캐닝은 해킹의 시작일 수도 있고, 보안의 시작일 수도 있습니다. 하지만 그것을 어떻게 활용하느냐에 따라 선과 악의 경계는 쉽게 바뀌지요. 결국 핵심은 ‘목적’과 ‘동의’입니다. 합법적인 환경에서 진행되는 포트 스캐닝은 시스템의 허점을 사전에 파악하고 보완할 수 있는 최고의 도구가 됩니다. 따라서 무작정 두려워할 필요도, 무심코 지나칠 일도 아닙니다. 오히려 이 기술을 제대로 이해하고, 능동적으로 활용하는 자세가 우리 모두에게 필요합니다.

❓ 자주 묻는 질문 (FAQs)

Q1. 포트 스캐닝을 하면 바로 탐지되나요?

A1. 아닙니다. 스텔스 스캐닝이나 지연을 두고 시도하는 기법은 탐지가 어렵습니다. 그러나 IDS/IPS가 잘 설정되어 있다면 대부분 탐지 가능합니다.

Q2. 집에서 사용하는 공유기도 포트 스캐닝 대상이 될 수 있나요?

A2. 네, 외부에 노출된 경우 충분히 가능합니다. 특히 포트 포워딩이 설정되어 있거나 관리자 페이지가 열려 있는 경우 더 위험합니다.

Q3. 포트 스캐닝을 방지하려면 어떤 조치가 필요한가요?

A3. 사용하지 않는 포트는 모두 닫고, 방화벽과 IDS/IPS를 병행 사용하며, 정기적인 취약점 진단을 수행하는 것이 중요합니다.

Q4. 윤리적 해커와 악성 해커의 가장 큰 차이는 뭔가요?

A4. 동의 여부입니다. 윤리적 해커는 사전 허락을 받고 보안 점검을 수행하는 반면, 악성 해커는 무단 접근을 시도합니다.

Q5. 포트 스캐너는 무료로 사용할 수 있나요?

A5. 대부분의 도구는 오픈소스로 무료 제공되며, 예를 들어 Nmap은 누구나 사용할 수 있습니다. 단, 사용 목적과 범위에 주의해야 합니다.